Противодействуем кибер-операциям

Анти-фишинговая система для обнаружения, реагирования и прогнозирования атак.

Узнать об угрозах

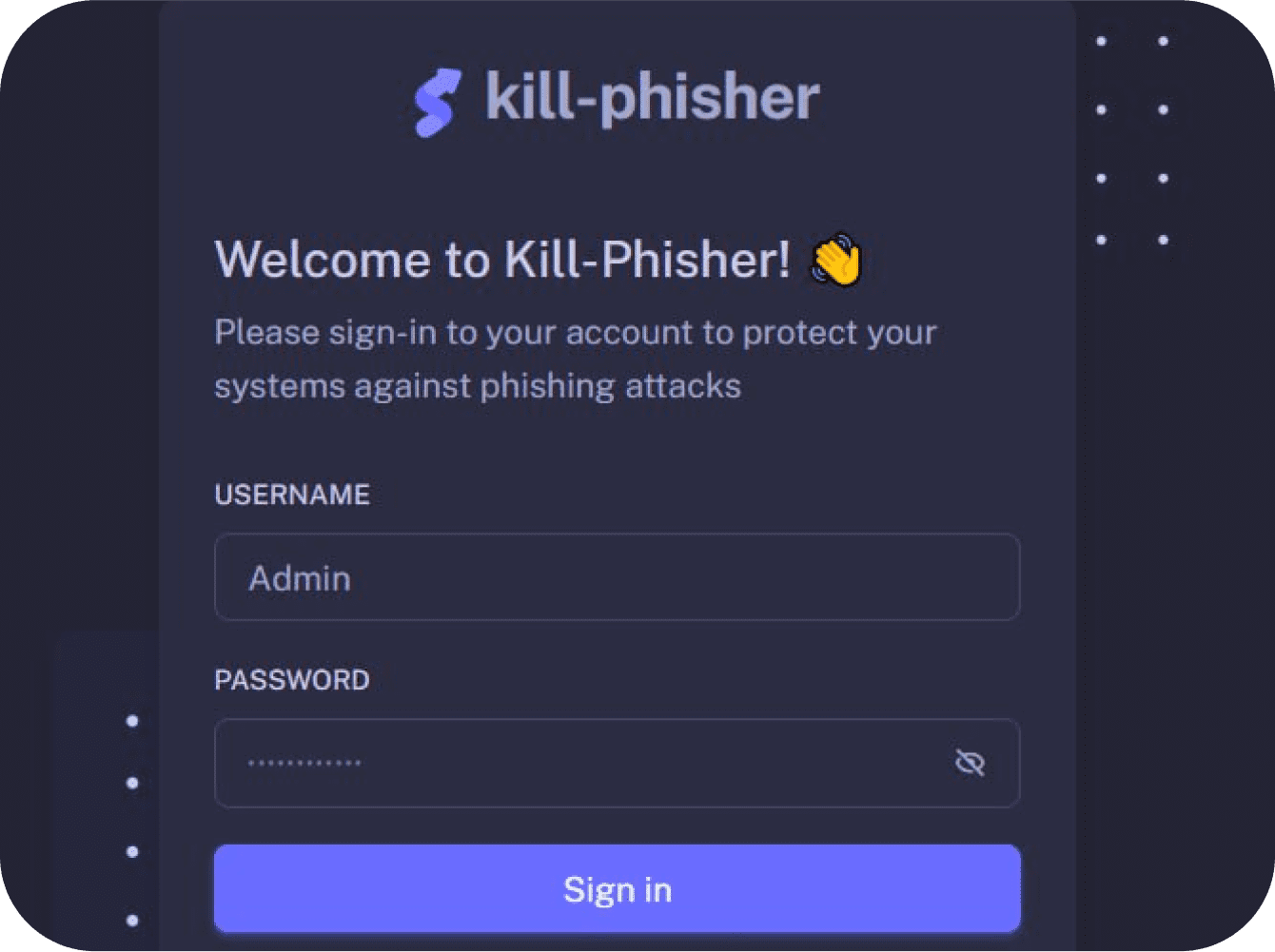

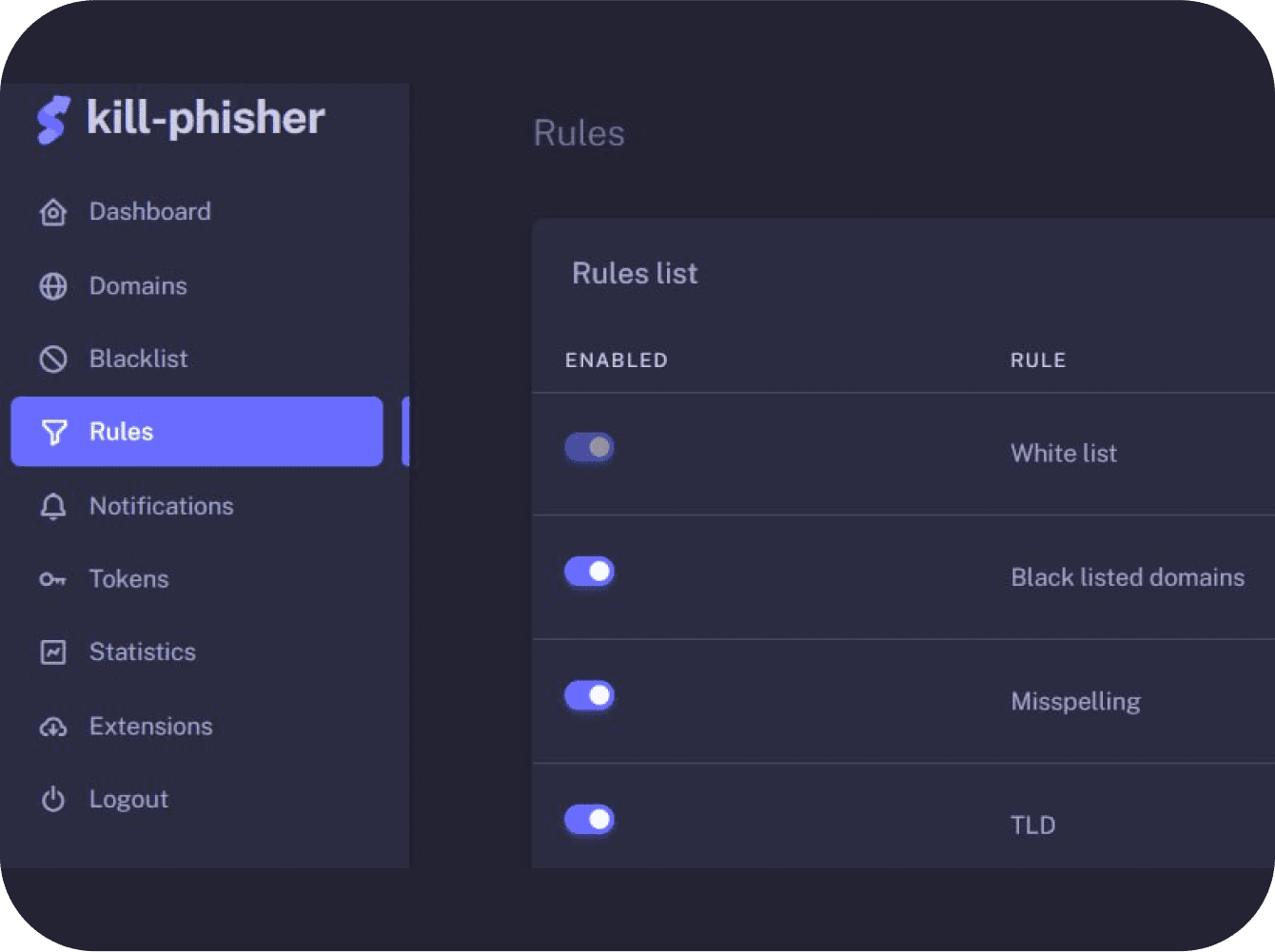

Система Kill-Phisher

Потенциальные угрозы

Отказ в обслуживании и дестабилизация критически важных объектов

Целенаправленные мошеннические атаки и шантаж в отношении влиятельных персон мира бизнеса, политики, военный организаций, лидеров мнений.

Завладение и контроль над приватными кодовыми базами компаний разработки ПО.

Распространение вредоносного программного обеспечения для осуществления полного контроля над сетевой инфраструктурой организаций любого масштаба.

Атаки шифровальщиков на банковскую, транспортную, энергетическую, оборонную и промышленную инфраструктуру, медицинский и научный сектор, телекоммуникацию.

Утечки секретных данных, приватной и конфиденциальной информации бизнеса и специальных ведомств.

Список векторов атак и их последствий - бесконечен. Тем не менее, одним из общих и объединяющих факторов, является – фишинг. Ключевой элемент, получения первоначального логического доступа к информационной среде.

С целью, внесения собственного вклада в безопасность киберпространства, наши эксперты разработали систему Kill-Phisher.

Алгоритм взаимодействия с системой

Получение учетной записи в облачной системе Kill-Phisher / Размещение системы on-site для инфраструктур, не позволяющих рассмотрение облачного варианта.

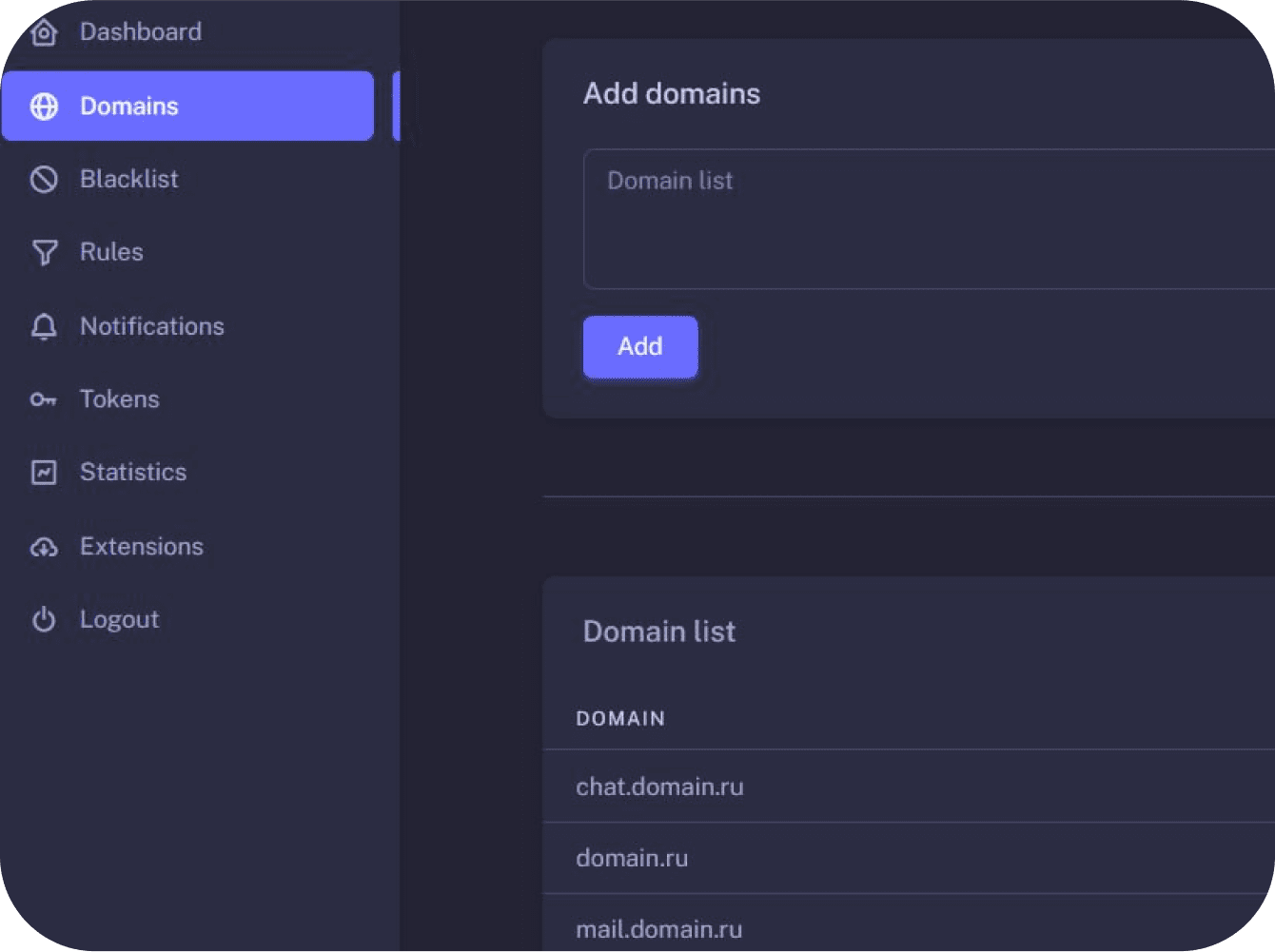

Добавление в соответствующий раздел системы - карты сетевой инфраструктуры организации, выполняющей роль белого списка легитимной инфраструктуры (внешние / локальные DNS домены компании).

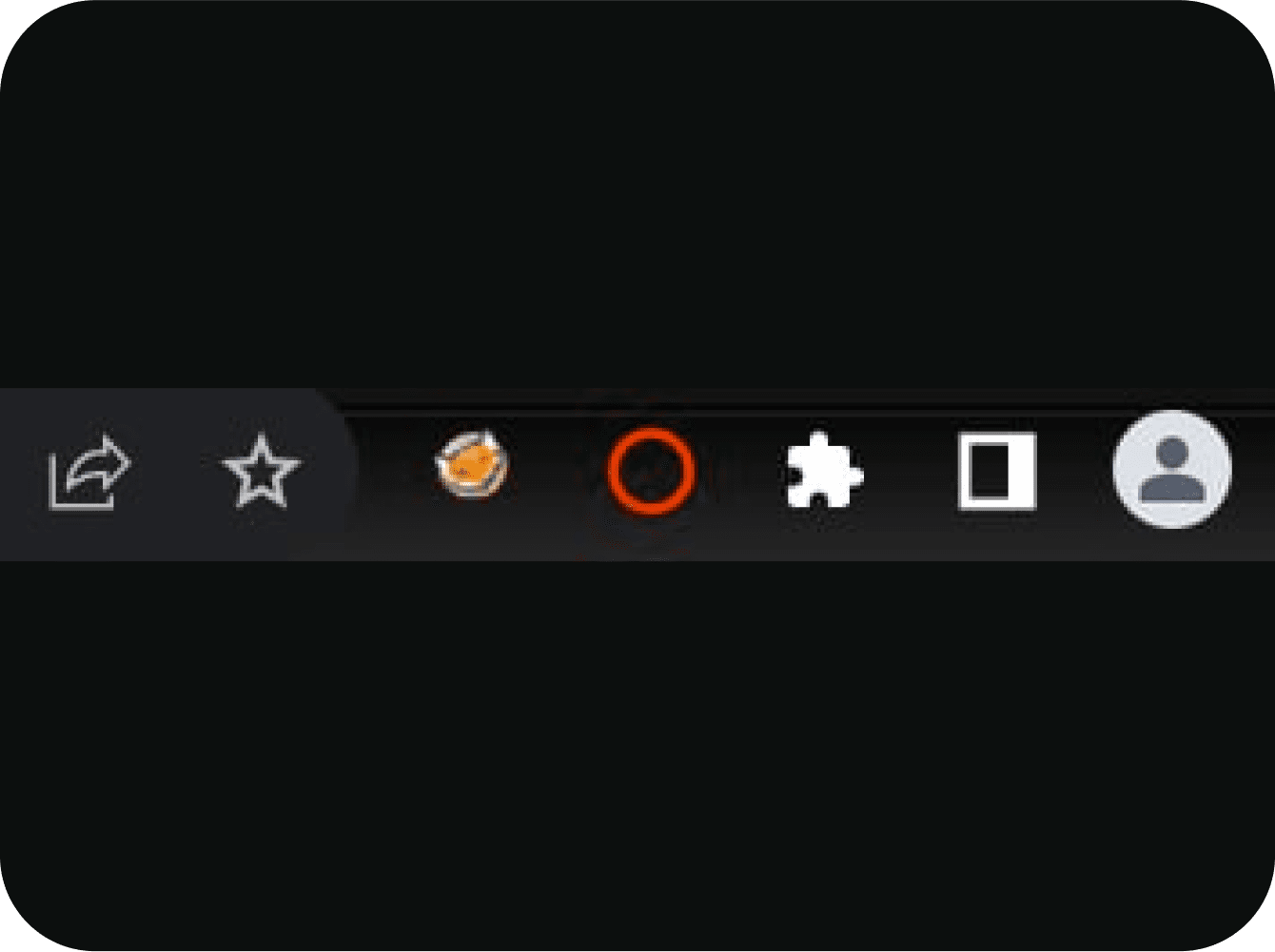

Установка плагина выполняющего роль клиентского программного обеспечения в браузеры сотрудников компании.

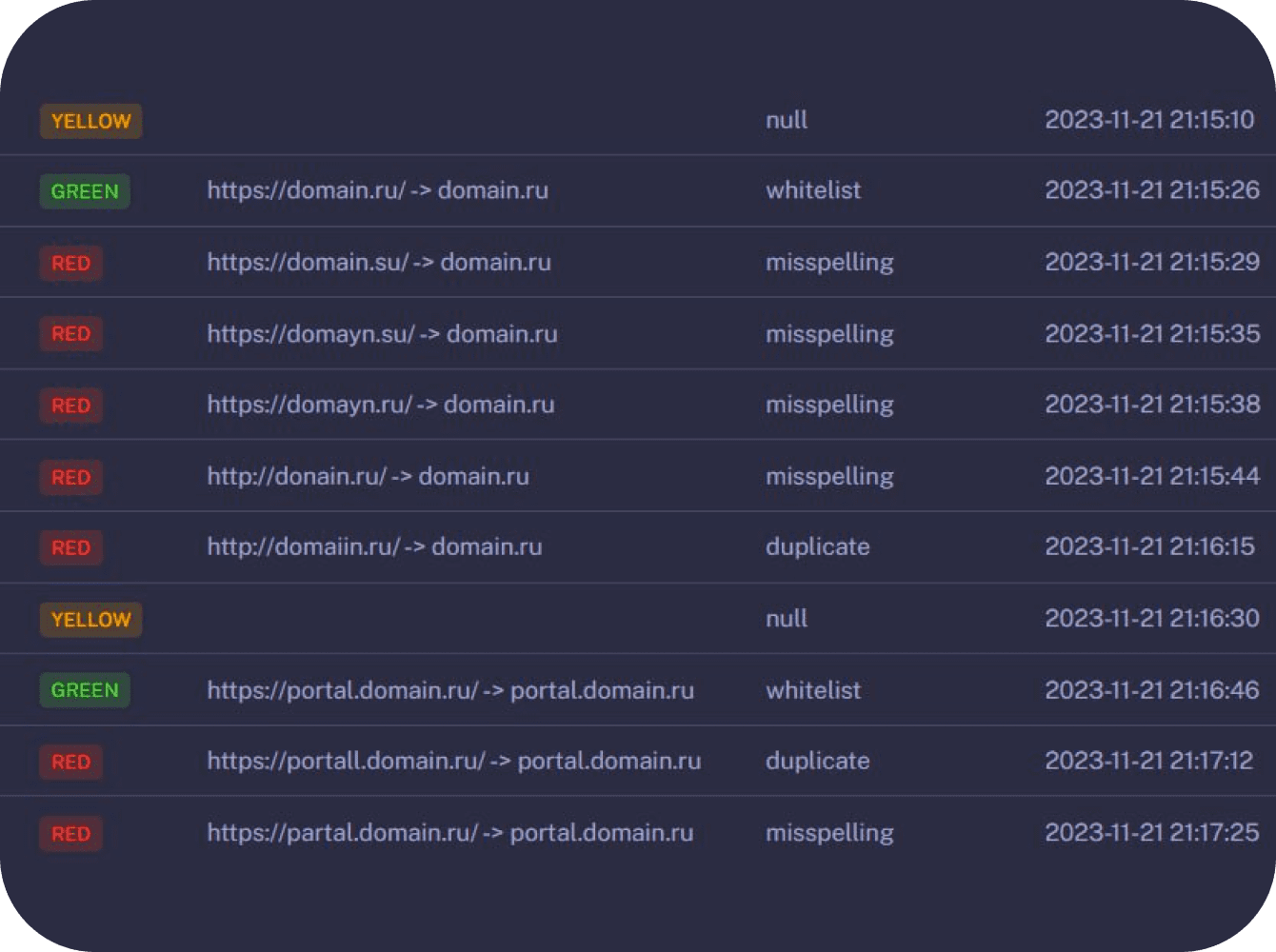

Начало работы системы в базовой конфигурации. Доменное имя каждого ресурса отправляться плагином браузера в систему для дальнейшего анализа.

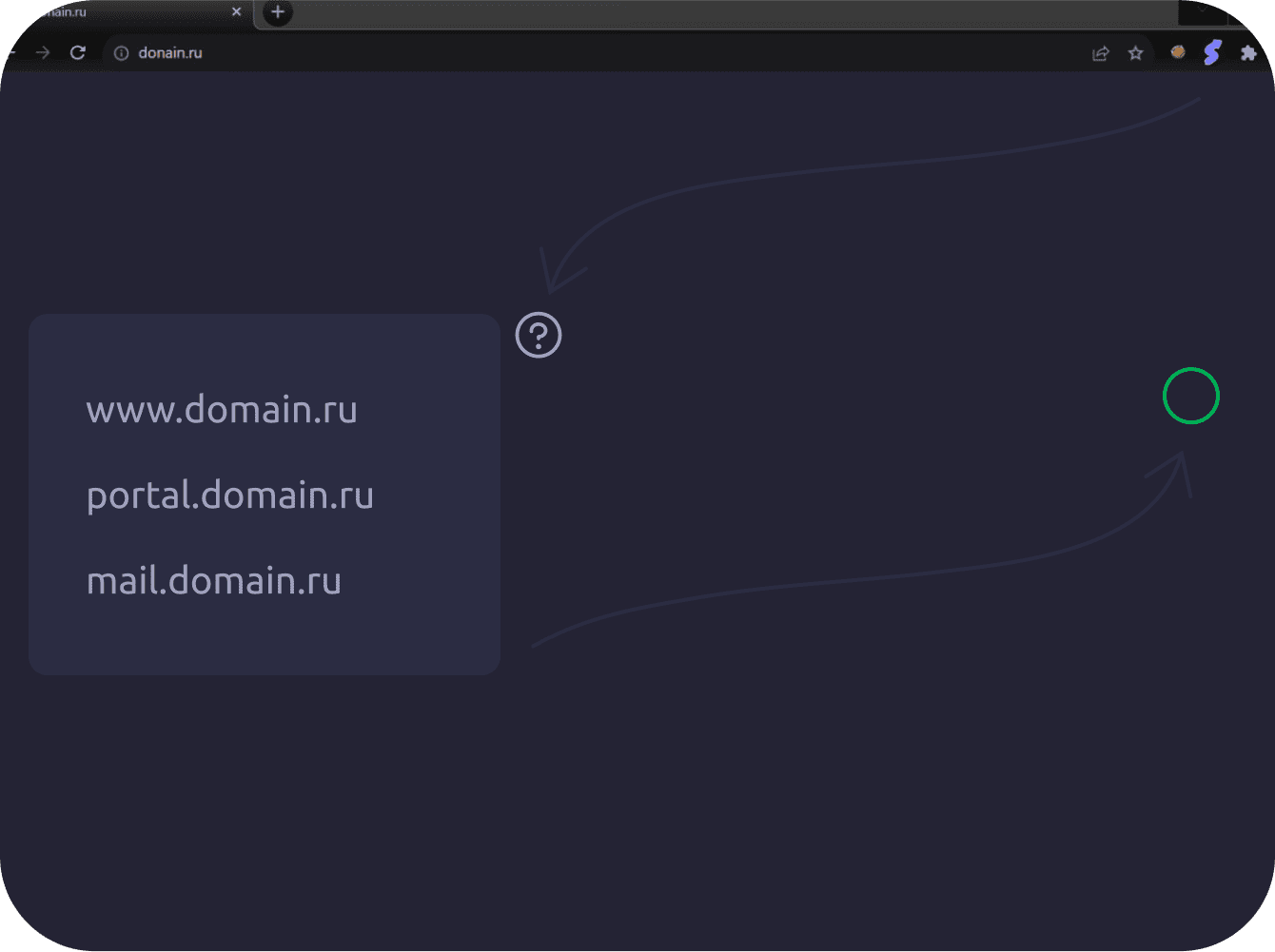

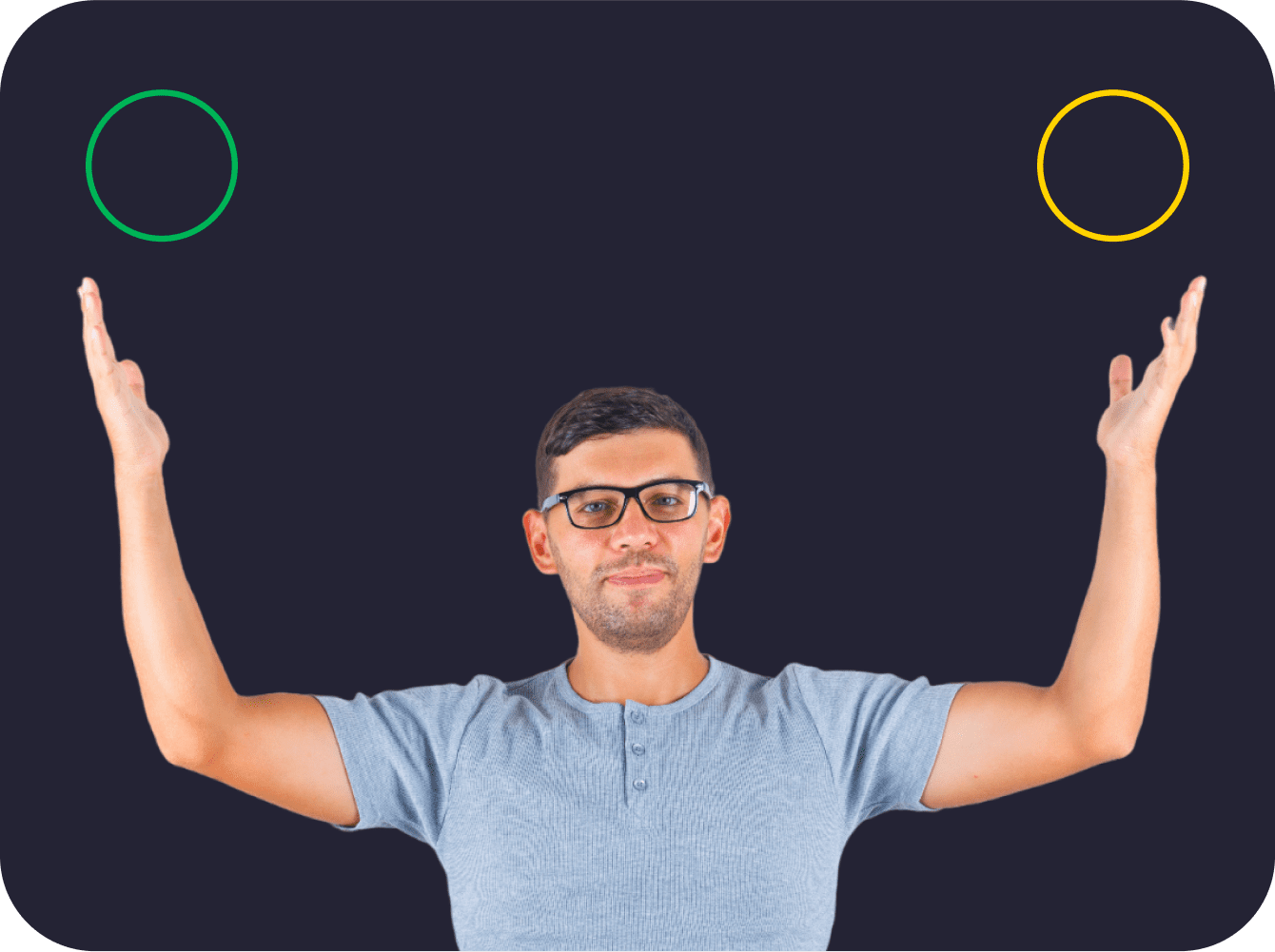

Сотрудник компании посещающий легитимный ресурс из белого списка разрешенных DNS имен, получает извещение в виде зеленого флага в плагине браузера.

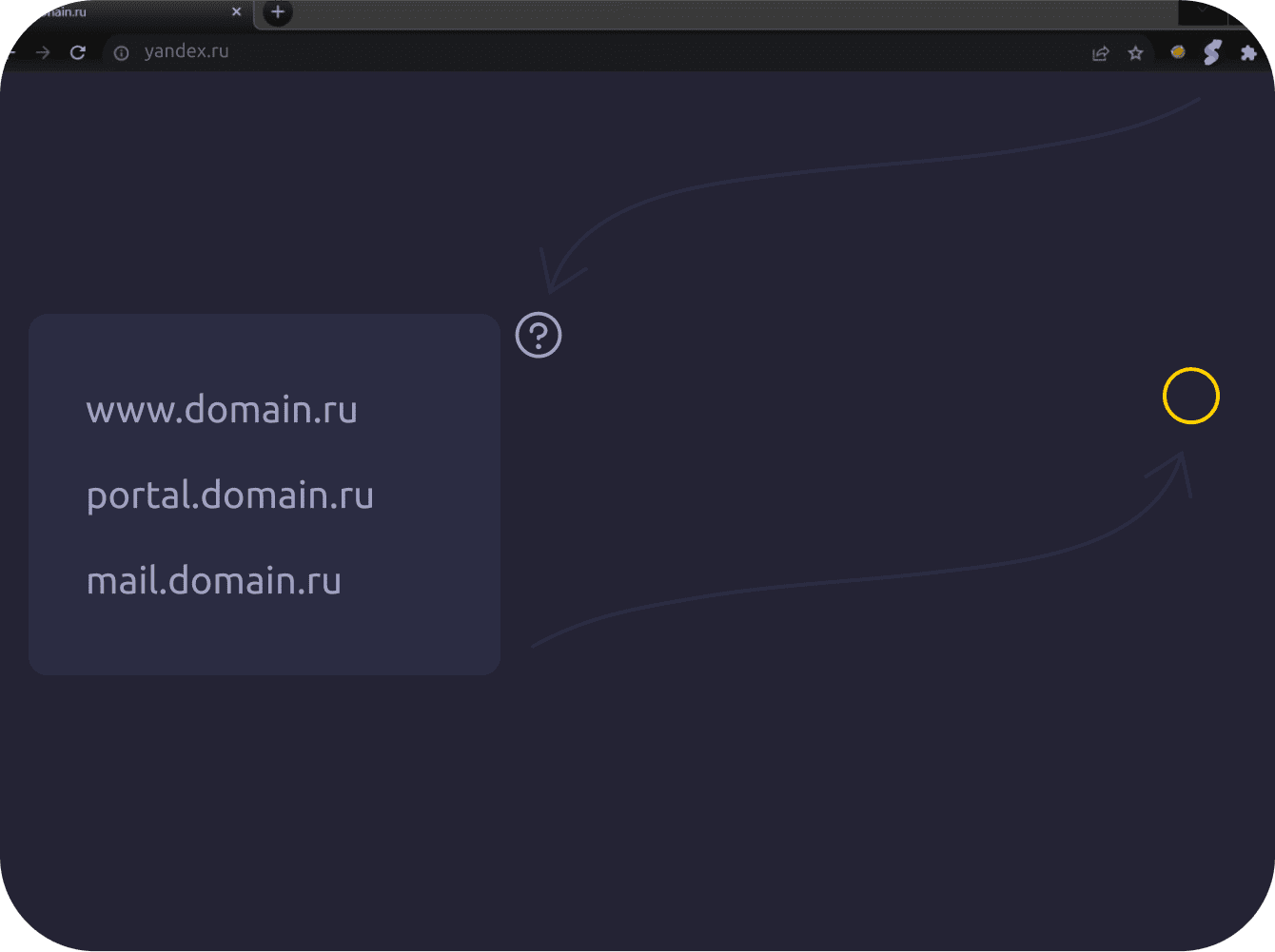

Посещение нейтральной интернет-зоны — характеризуется в виде желтого флага в установленном плагине браузера.

На данном этапе, пользователь системы информирован о безопасных зонах из белого списка и понимает риски взаимодействия с доменами, не попадающими под классификацию зеленого флага.

Подключение дополнительных модулей для обнаружения целенаправленных атак

Получение красного флага пользоваталем в плагине браузера

Эксперт Blue Team команды, получает извещение о наличии красного флага с возможностью реагировать на атаку в кратчайшие сроки.

Преимущества системы

Психологически осознанный и понятный принцип работы светофора – позволяет адаптировать Security Awareness практики на этапе onboarding в организации.

Возможность включения блокировки вредоносного домена, не затрагивая сетевое оборудование компании и персонал из смежных отделов.

Осуществление контроля над веб-трафиком сотрудников, функционирующих в удаленном режиме (не изолированных в пределах сетевого периметра компании).

Интеграция с поставщиком Threat Intelligence информации – RST Cloud, позволяющая использовать систему для обнаружения наиболее активной вредоносной деятельности в виде:

- фишинговых операций

- распространения вредоносного программного обеспечения

- бот - сетей активных преступных групп

Набор плагинов для наиболее популярных браузеров.

Возможность интеграции оповещений об инциденте с использованием различных каналов связи:

- Telegram

- Custom WebHook

Доступный API для обработки статистических данных об инцидентах и пользовательском трафике.

Возможность размещения в изолированном облаке для индивидуальных нужд заказчика.

Возможность интеграции системы в существующую инфраструктуру заказчика для обеспечения максимального уровня безопасности.

Система не хранит конфиденциальных данных компании о пользователях. Сводная таблица пользователей и идентификаторов плагина хранится и поддерживатся исключительно на стороне клиента.

Постоянно обновляемые правила поиска целенаправленных атак на домены компании.

Единая среда для обнаружения и реагирования на фишинговые атаки в web

Система метрик, позволяющая:

Прогнозировать будущие атаки.

Выявлять наиболее слабые организационные звенья компании в виде отделов, департаментов, определенных лиц наиболее подверженных фишинговым атакам.

Выявлять наиболее частые виды фишинговых атак и как следствие адаптировать систему security awareness для шлифовки навыков по обнаружению и минимизации рисков с данным вектором атаки.

Оказывать значительную помощь на этапе расследования инцидентов.

О нас

Александр Семененко (Co-Founder)

Эксперт по информационной безопасности.

https://www.linkedin.com/in/alexander-semenenko/Более 8 лет опыта работы в области консалтинга безопасности для клиентов: банковской, энергетической, промышленной сферы, финансовых институтов, IT-компаний.

Специализируется в области практического анализа безопасности (Red Team, Pentest) / Application Security.

Co-Founder (CTO).

Эксперт в области промышленной разработки, с опытом работы более 14 лет. Успешно возглавлял технические отделы в крупных корпорациях.

Партнеры

Более 260 открытых источников знаний о киберугрозах, включая Twitter, Telegram, Online-песочницы и TI-отчеты. 250К+ индикаторов компрометации в день, подготовленных к использованию в ваших СЗИ.